Actividades¶

La unidad 8 tiene como objetivo principal adquirir parte del RA4 y RA5, el cual se define como:

Resultado de aprendizaje 4 de Sistemas Operativos en Red

- RASOR.4 Gestiona los recursos compartidos del sistema, interpretando especificaciones y determinando niveles de seguridad.

- CE4a: Se ha reconocido la diferencia entre permiso y derecho.

- CE4b: Se han identificado los recursos del sistema que se van a compartir y en qué condiciones.

- CE4c: Se han asignado permisos a los recursos del sistema que se van a compartir.

- CE4d: Se han compartido impresoras en red.

- CE4e: Se ha utilizado el entorno gráfico para compartir recursos.

- CE4f: Se han establecido niveles de seguridad para controlar el acceso del cliente a los recursos compartidos en red.

- CE4g: Se ha trabajado en grupo para comprobar el acceso a los recursos compartidos del sistema.

Resultado de aprendizaje 5 de Sistemas Operativos en Red

- RASOR.5 Realiza tareas de monitorización y uso del sistema operativo en red, describiendo las herramientas utilizadas e identificando las principales incidencias.

- CE5a: Se han descrito las características de los programas de monitorización..

- CE5b: Se han descrito las características de los programas de monitorización.

- CE5c: Se han identificado problemas de rendimiento en los dispositivos de almacenamiento.

- CE5d: Se ha observado la actividad del sistema operativo en red a partir de las trazas generadas por el propio sistema.

- CE5e: Se han realizado tareas de mantenimiento del software instalado en el sistema.

- CE5f: Se han ejecutado operaciones para la automatización de tareas del sistema.

- CE5g: Se ha interpretado la información de configuración del sistema operativo en red.

A continuación se van a detallar las actividades de enseñanza aprendizaje que desarrollan todos CEs detallados anteriormente.

PT8_1. Estructura de empresa en AD con recursos compartidos¶

Premisas¶

Partiendo de la Situación de aprendizaje de PT7_2, la empresa Area Studio solicita que se gestionen los recursos compartidos de sus empleados y dispositivos. A partir de estos datos se deben realizar los siguientes apartados.

Tareas¶

Debes realizar un informe con los siguientes puntos:

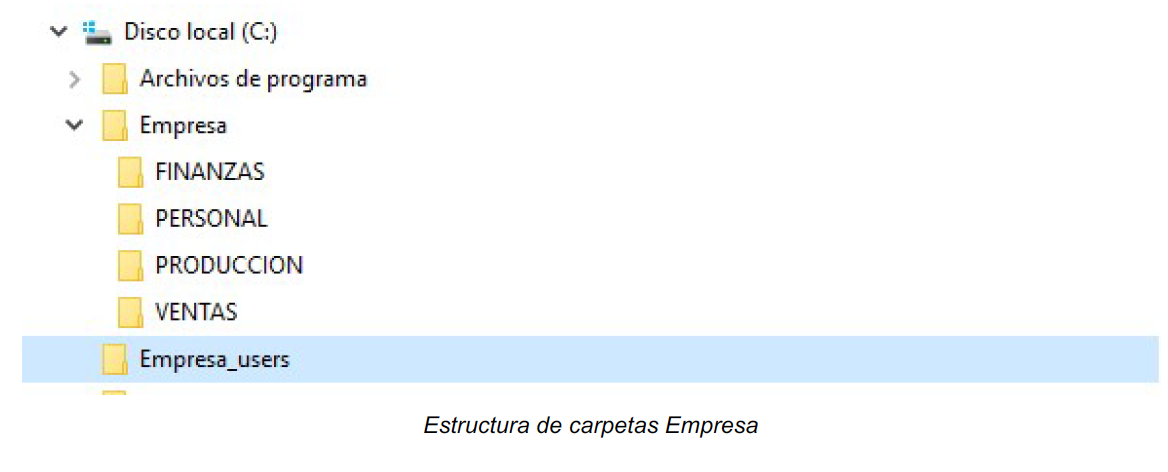

- Crear la estructura de carpetas en disco.

- Genera políticas de acceso a las carpetas de la Empresa, sólo podrán acceder los miembros del grupo perteneciente a dicho directorio.

- Confgura diferentes niveles de acceso a las carpetas según su rol en la empresa. Administradores, trabajadores nivel 1, ...

- Realiza comprobaciones de acceso para los usuarios.

Ejemplo de estructura de carpetas

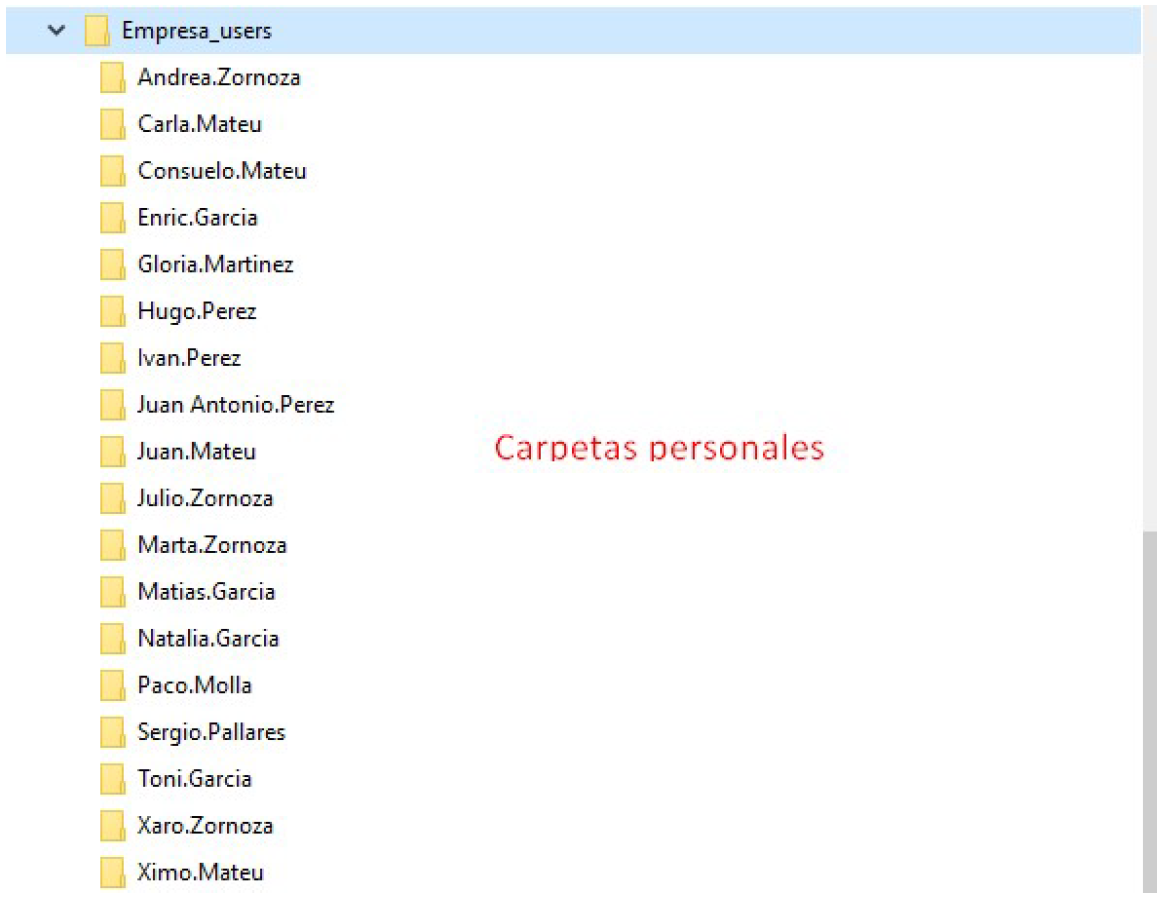

- Crear también la estructura para almacenar las carpetas particulares de los usuarios. Por ejemplo en

C:\Empresa_users

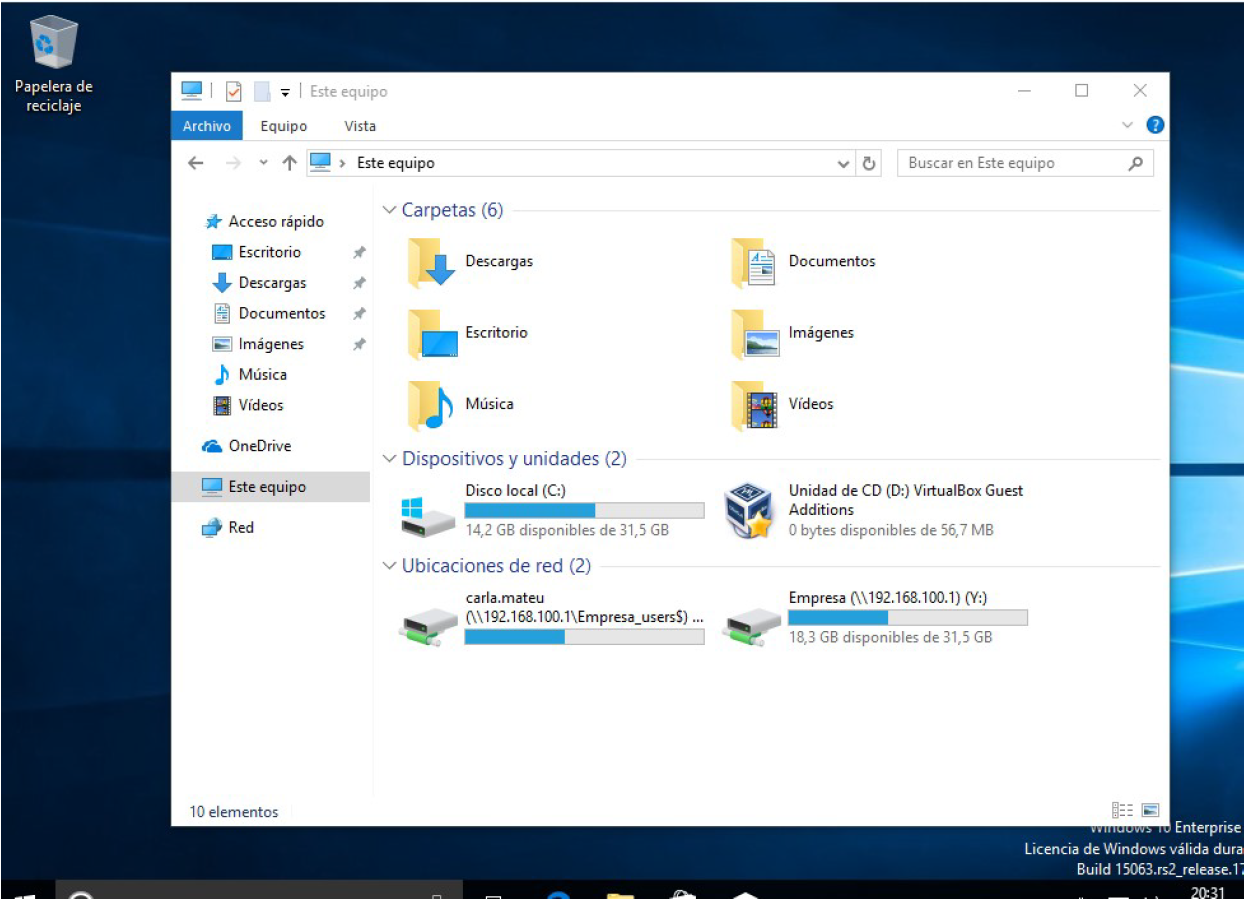

- Cuando un usuario inicie sesión, conectará de manera automática la carpeta personal en la unidad X: y la carpeta de empresas en la unidad Y:

Además se debe modificar las directivas necesarias para conseguir:

- Los usuarios deben cambiar la contraseña cada 90 días y guardar el historial de 5 contraseñas. Para facilitar la gestión no será necesaria tener una restricción en cuánto a la complejidad de la contraseña y el número mínimo de caracteres será de 4.

- Para evitar posibles robos de contraseña y ataques mal intencionados, cuando un usuario intenta 4 veces introducir de manera incorrecta su contraseña, la cuenta se bloqueará hasta que se reestablezca el contador de inicios de sesión erróneos a los 10minutos.

Haced una captura de pantalla de las directivas de contraseña y de inicios de sesión.

PT8_2. Monitorización de Windows Server¶

Premisas¶

Partiendo de la Situación de aprendizaje de al actividad PT6_1, la empresa Area Studio decide tener monitorizado el servicio de Active directory que se ha instalado y configurado.

Tareas¶

Para comenzar a monitorizarlo tu coordinador un informe con los siguientes puntos:

- ¿Cómo harías para filtrar en el visor de eventos todos los eventos críticos de seguridad?

-

Cómo cambiarías las propiedades de un evento para que:

- Aumente la capacidad máxima del registro a 50MB.

- No sobrescribiese cuando el log alcanzará la capacidad máximo, es decir, que archive el log.

- Indica cual es la ruta y el nombre del log seleccionado.

- ¿Qué sucede si vas a dicha carpeta y abres con doble click el log seleccionado?

-

Genera un informe de tu sistema.